Projets Masters 2015 – Connexions distantes

Projets M1 et M2 SIAD 2015 – Accès distant aux resources locales de l’Université.

Cet article se destine en premier lieux aux étudiants de Master SIAD travaillant en groupe sur des machines virtuelles dédiées.

Plus généralement, il s’adressera également à toute personne habilitée nécessitant un accès extérieur aux resources informatiques mises à disposition par le Département Informatique de Blois.

Il détaille les démarches à suivre afin de permettre l’établissement d’une connexion sécurisée et authentifiée depuis un terminal Windows distant vers une ou plusieurs machines virtuelles disponibles depuis un réseau informatique intra universitaire.

Prérequis :

- Une connexion internet

- Un ordinateur fonctionnant sous Microsoft Windows (au moins Windows XP)

- Logiciel : putty (client ssh)

- Logiciel : client RDP (Remote Desktop Protocole), souvent disponible sur plateforme Windows

Etape 1 – Génération d’une paire de clés publique/privée

- La génération d’un couple de clés est une étape préalable et nécessaire.

- La clé privée générée correspond à votre identité sur les systèmes distants.

- C’est elle qui vous identifie et vous authentifie.

- Elle est personnelle et ne doit en aucun cas être partagée.

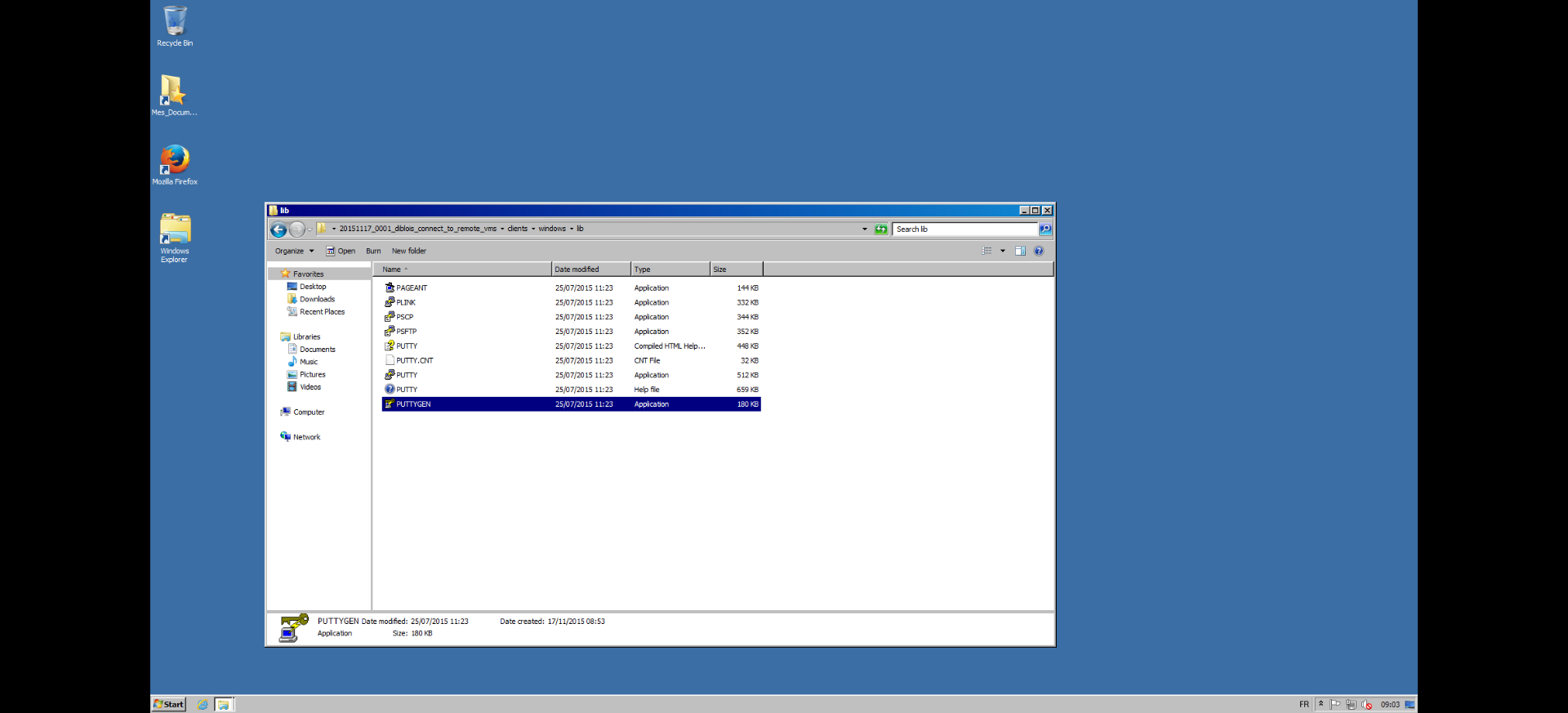

Pour générer une paire de clés, il est nécessaire d’utiliser le programme PuttyGen.

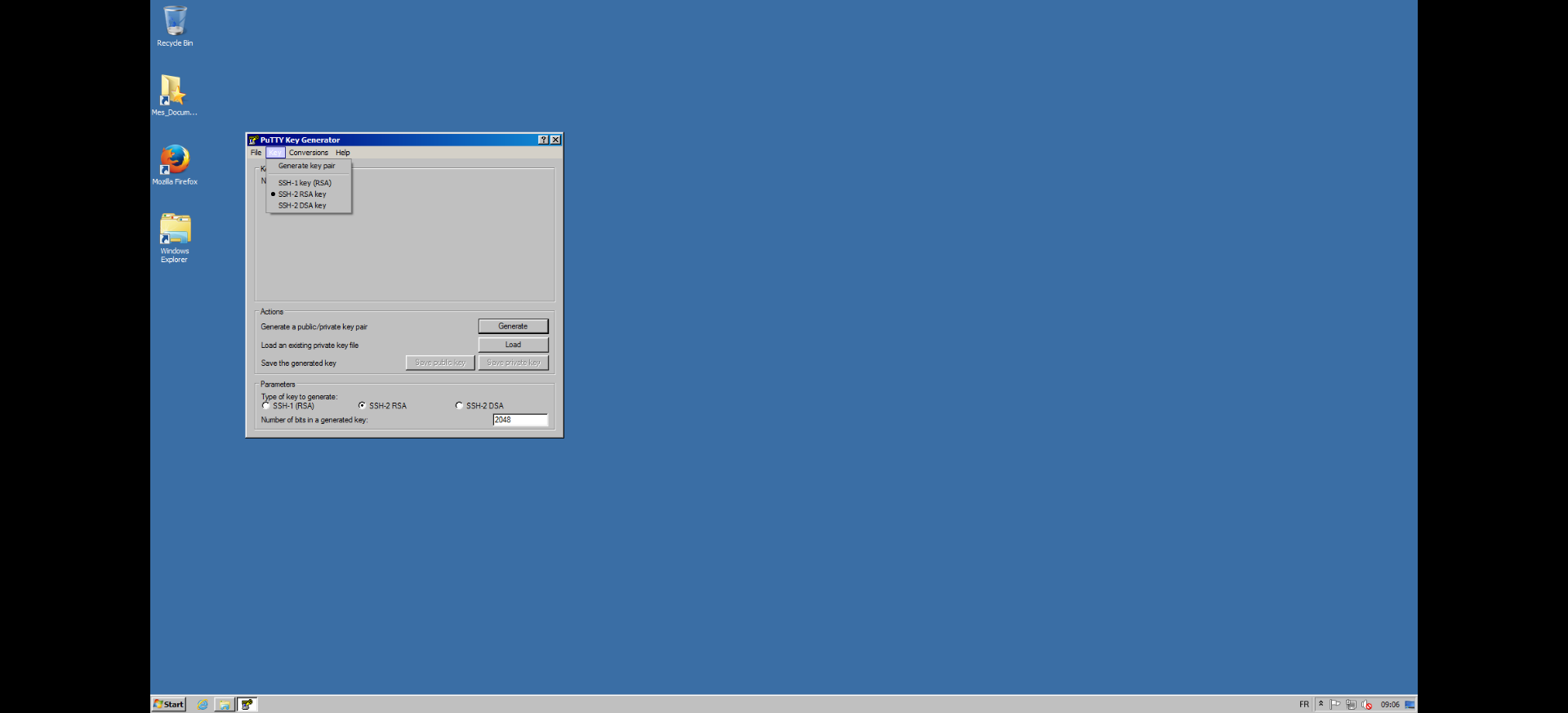

Depuis PuttyGen, dans le menu ‘key’, assurez vous que ‘SSH-2 RSA key‘ soit sélectionné.

Choisissez ‘Generate key pair‘:

Pour générer les clés, déplacer votre dispositif de pointage dans la zone située en dessous de la barre de défilement dans PuttyGen.

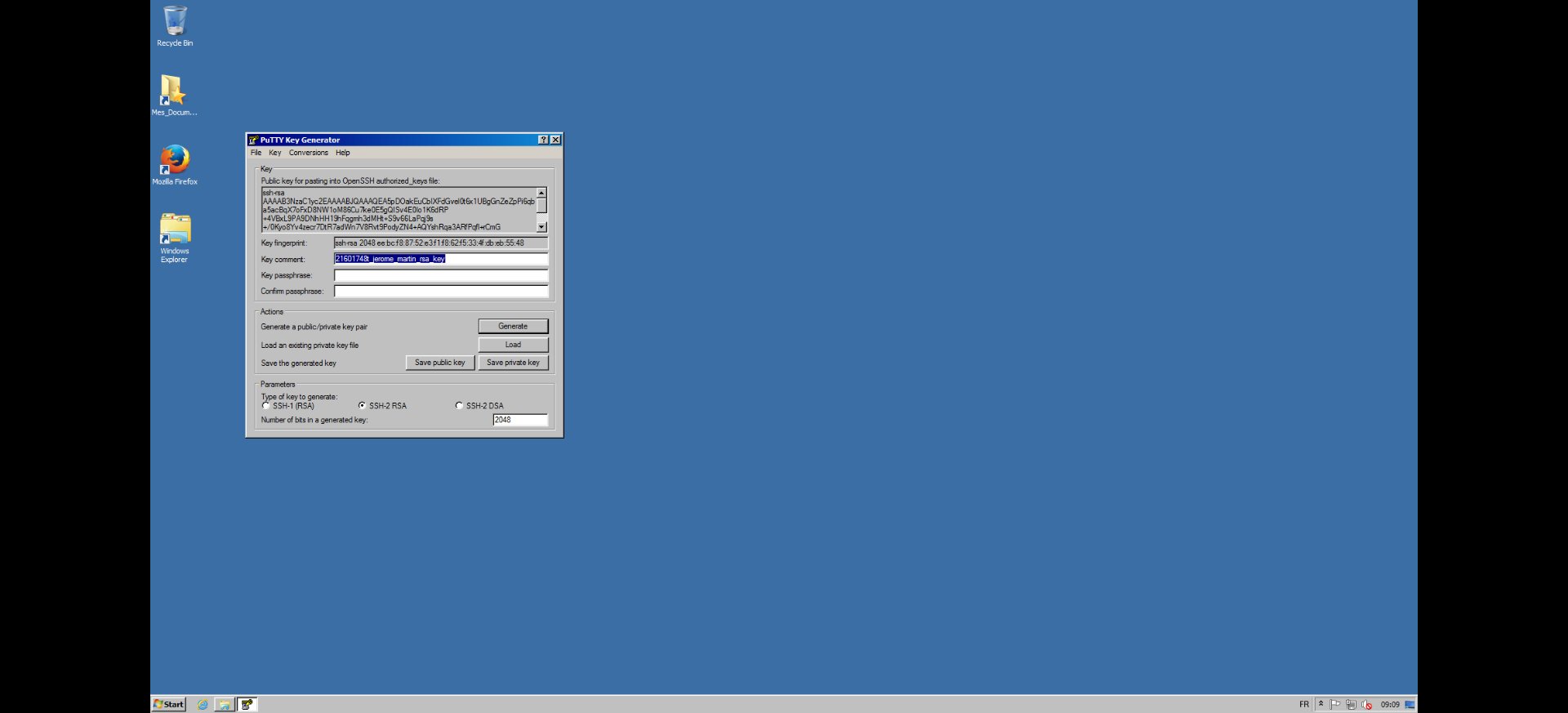

Lorsque l’étape précédente est achevée, veuillez compléter le champs suivant ‘key comment’, en respectant bien le format suivant :

- votre identifiant ent (étudiant: numéro étudiant avec ‘t’),

- underscore (_),

- prénom,

- underscore (_),

- nom,

- underscore (_),

- rsa_key.

Exemple: 21648322t_jerome_martin_rsa_key

Attention, le non respect de cette convention annulera la prise en compte de votre requête.

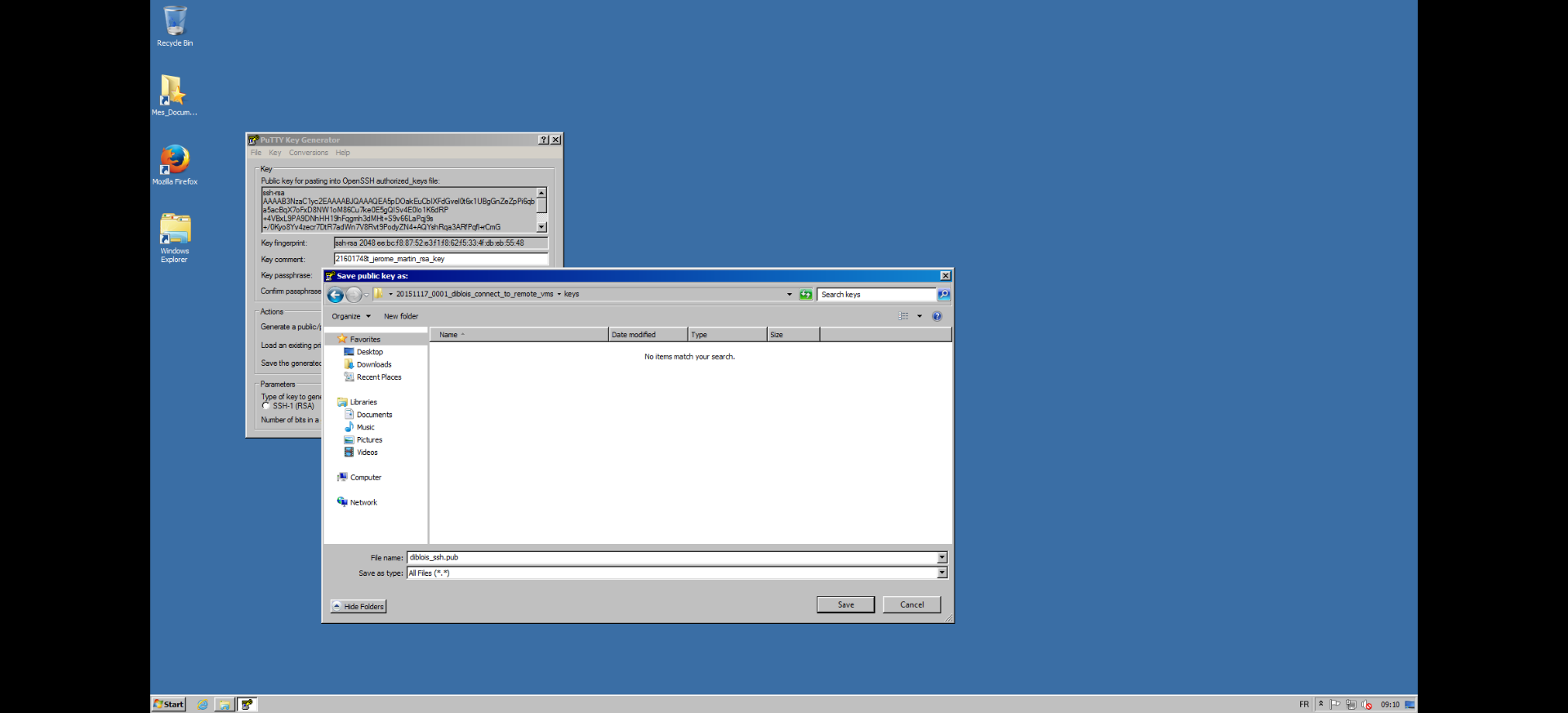

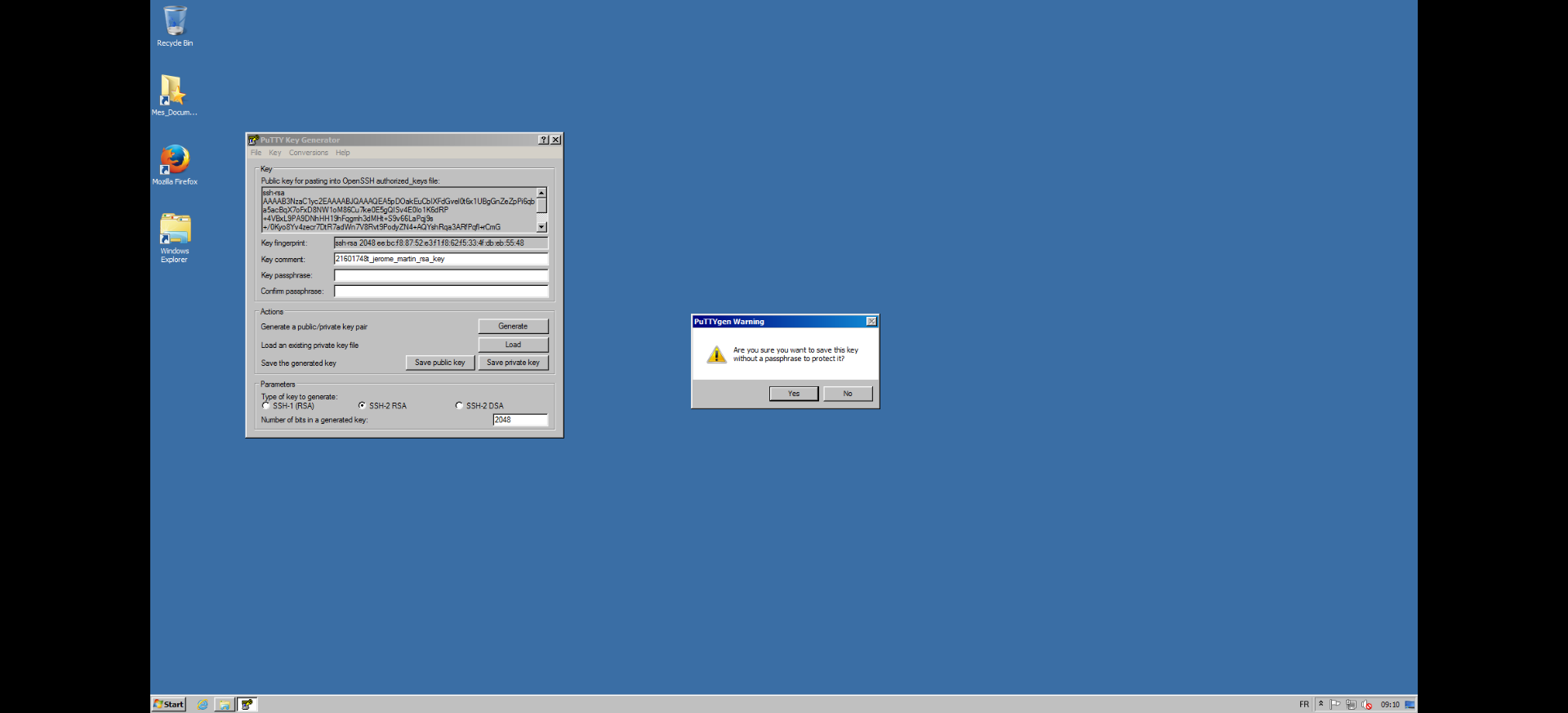

Sauvegarder votre clé publique. Eviter les espaces dans le nom du fichier. Vous pouvez choisir ‘.pub’ comme extension de fichier.

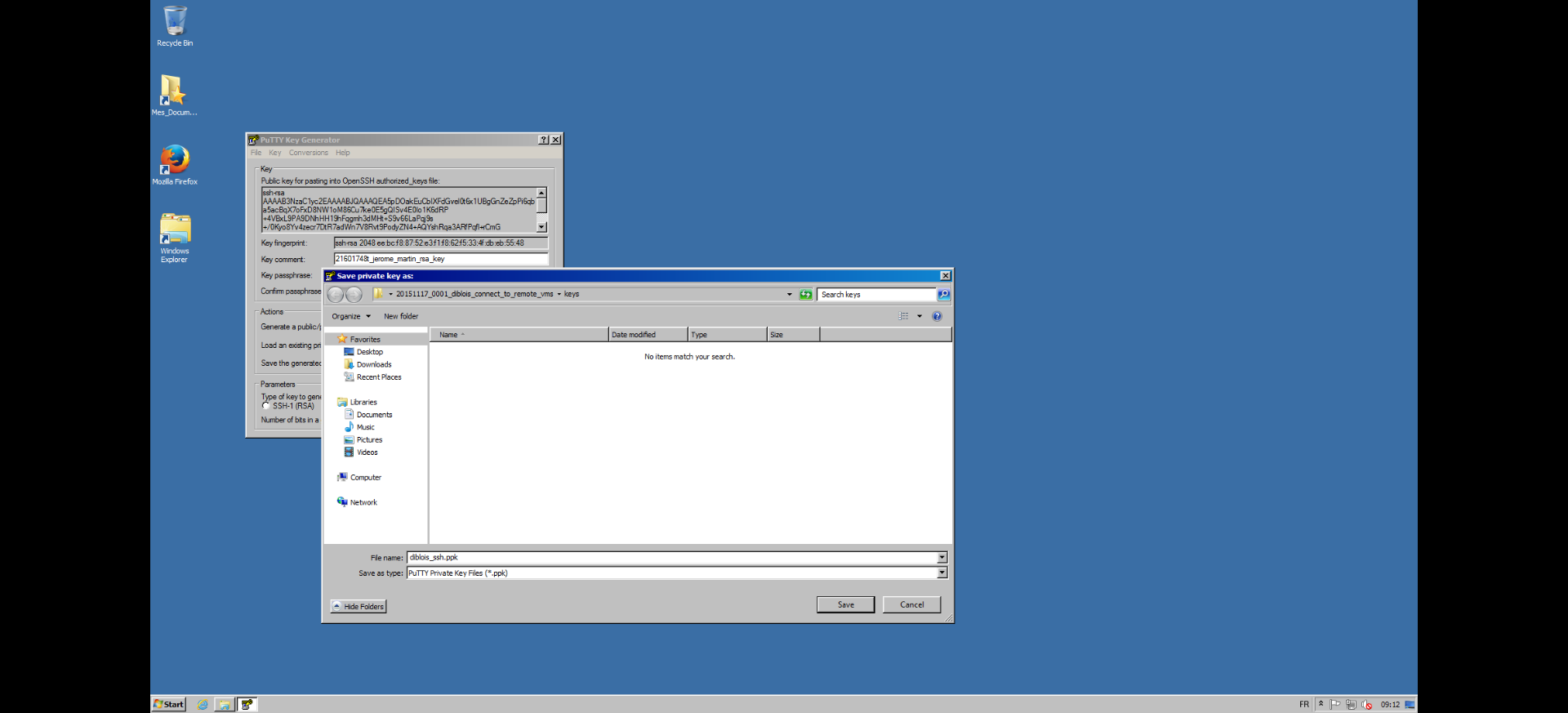

Sauvegarder soigneusement votre clé privée. Même consigne: Eviter les espaces dans le nom de fichier. Choisissez ‘.ppk‘ comme extension de fichier. PuttyGen vous demande de fournir éventuellement une ‘passphrase’ (un mot de passe pour votre clé privée). Cette passphrase, si vous la gardée personnelle, assurera une plus grande confidentialité de votre clé privée. Notez qu’elle n’est pas obligatoire, et qu’il faudra la saisir à chaque chargement de votre clé privée (au moins à chaque connexion).

Enfin, pour finir cette étape, veuillez envoyer par mail, depuis votre adresse universitaire, le contenu de la zone ‘Public key for pasting into OpenSSH authorized_keys file‘ dans PuttyGen. Veuillez respecter scrupuleusement la convention suivante :

- Emetteur du message: Votre adresse @univ-tours.fr, @etu.univ-tours.fr si vous être étudiants.

- Destinataire du message: diblois-roaming@univ-tours.fr

- Sujet du message: Le projet concerné par votre demande d’accès, + ‘clé ssh publique pour accès distant machines virtuelles’

- Corps du message: Votre identifiant ent, suivi de votre prénom, nom, promotition, et identification de votre groupe de projet.

- Corps du message: La chaine de charactères correspondant à votre clé publique, commencant par ‘ssh-rsa’, soigneusement copiée depuis la zone ‘Public key for pasting into OpenSSH authorized_keys file’ dans PuttyGen. Sur une seule ligne, dans la mesure du possible.

Encore une fois, le non respect de ce format de message aura pour conséquence la non prise en compte de votre requête.

Cette première étape concernant la génération de clés ssh est achevée. Si tout s’est passé correctement, vous n’aurez plus besoin de réaliser cette procédure.

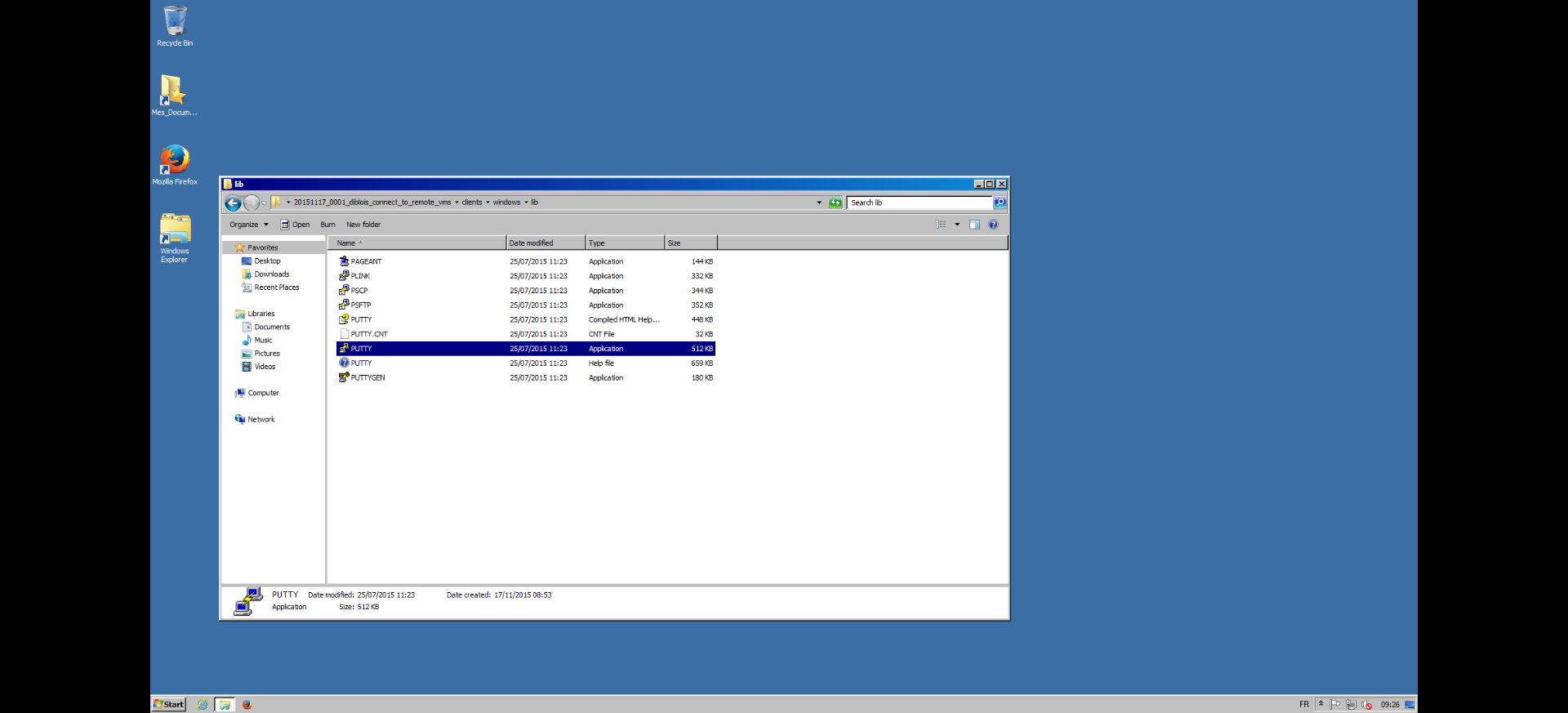

Etape 2 – Configuration du client SSH (Putty)

Avant de pouvoir établir une première connexion, il est nécessaire de créer et configurer une connexion dans Putty.

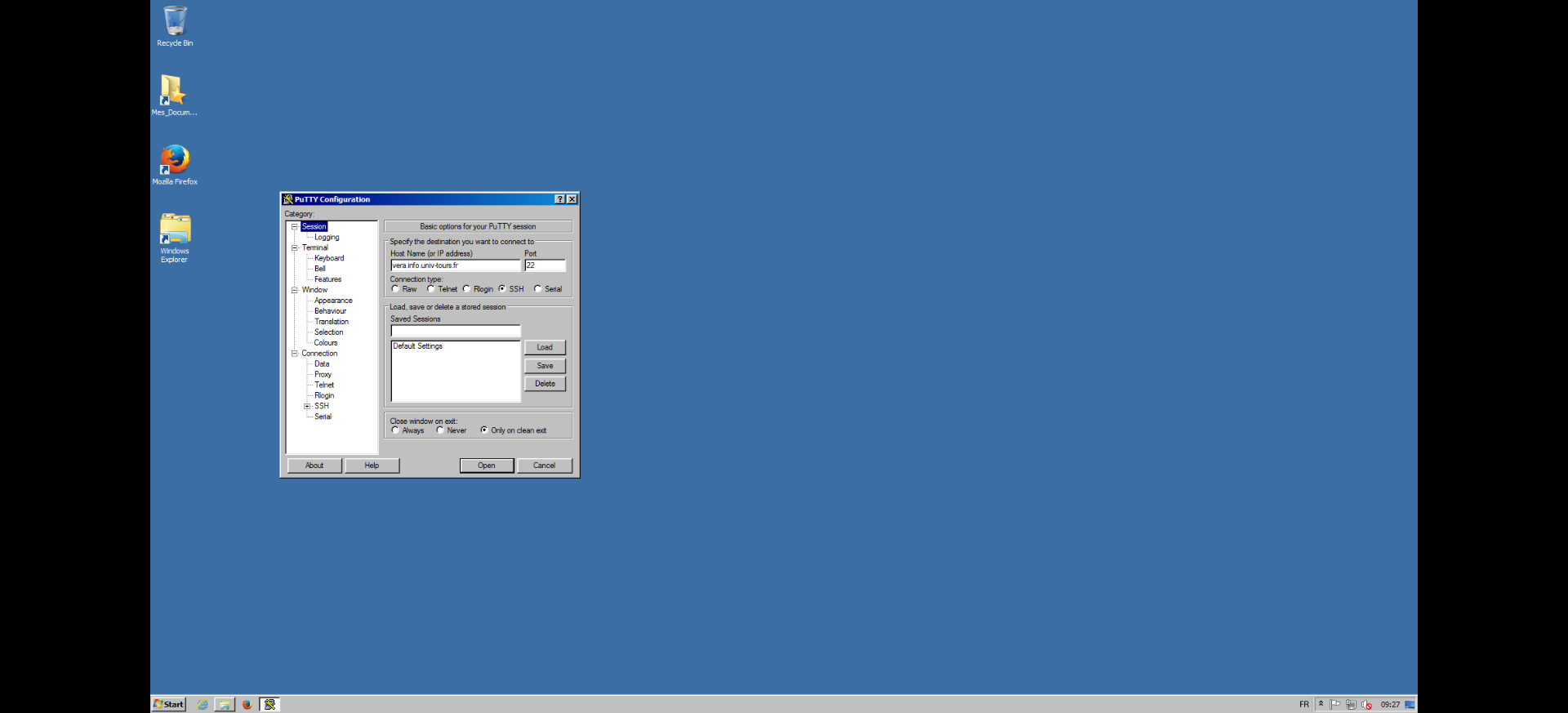

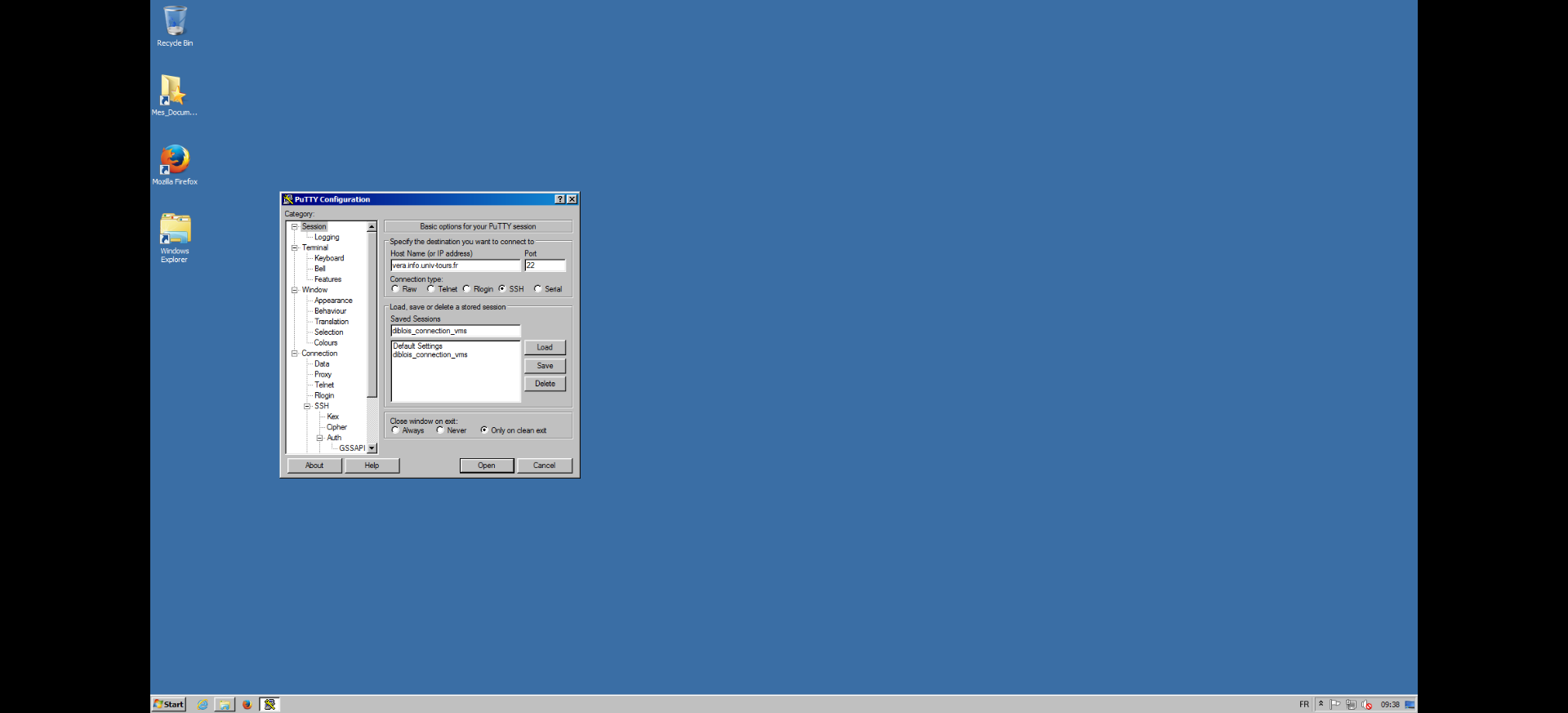

Depuis Putty, dans le volet de gauche ‘Category’, choisissez ‘Session’, puis dans le volet de droite, dans ‘Hostname or ip adresse’, renseignez le nom de la machine distante, vera.info.univ-tours.fr, le port, 22, ainsi que le type de connexion, ssh.

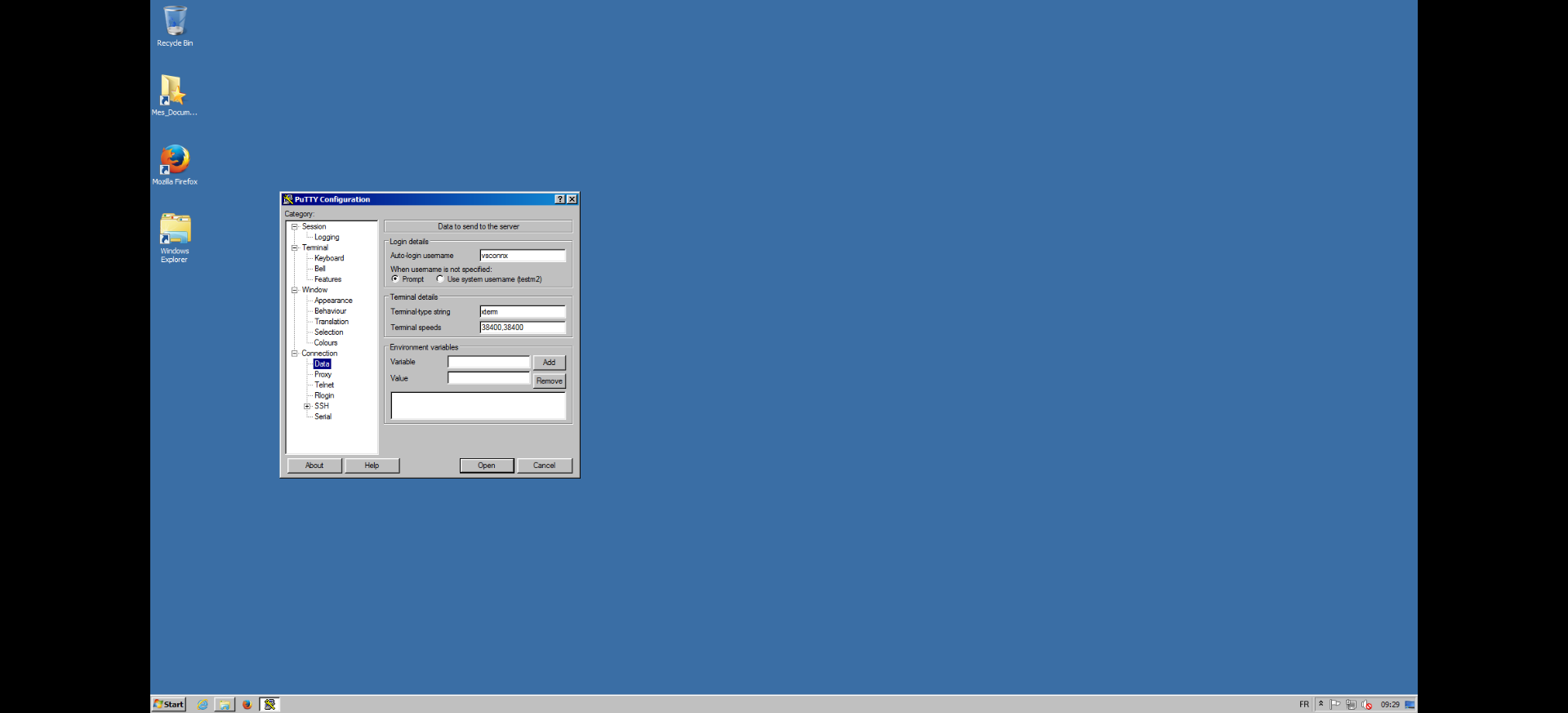

Dans le volet de gauche, choisissez ‘Connexion’, puis ‘Data’. Dans le volet de droite, renseignez le champs ‘auto-login username’ : vsconnx

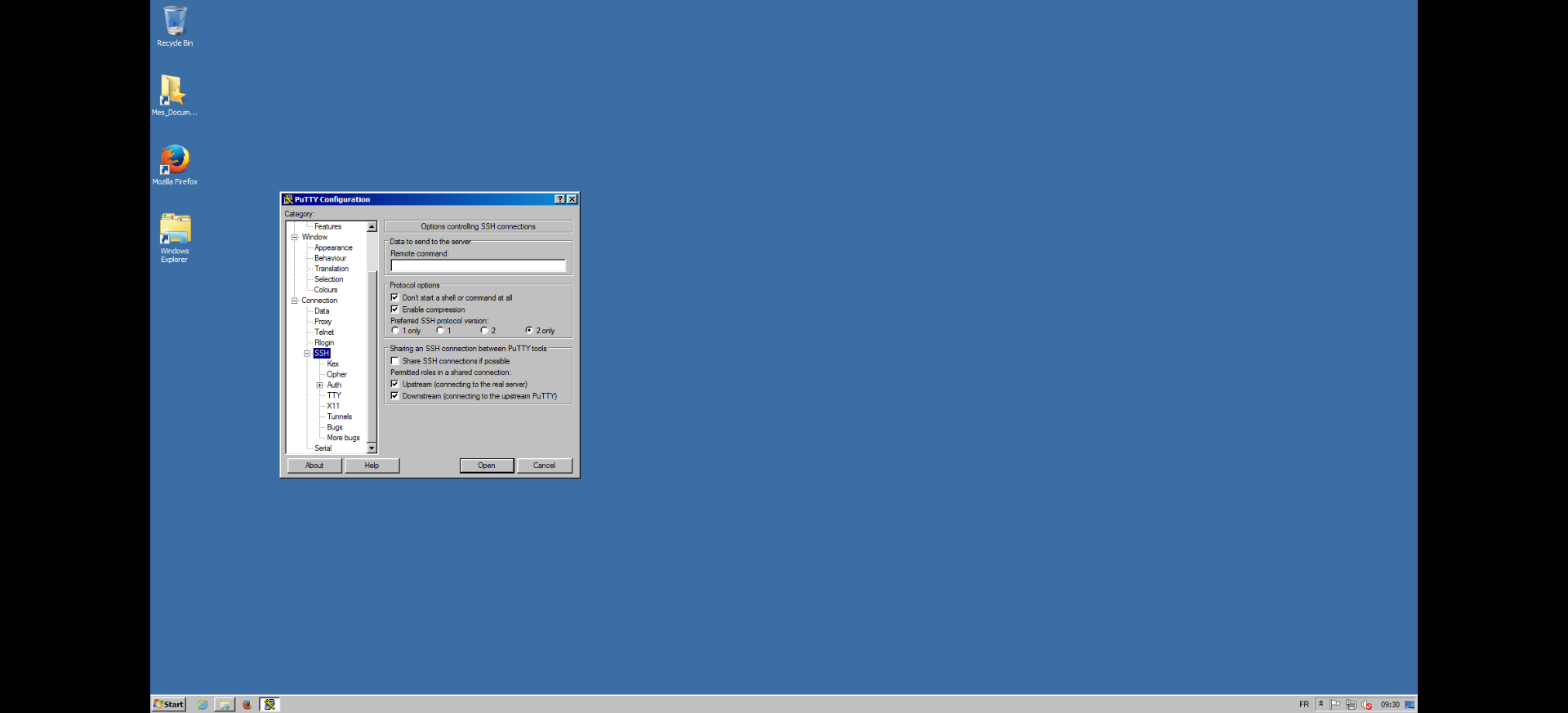

Dans le volet de gauche, choisissez ‘Connexion’, puis ‘SSH’:

- Dans le volet de droite, dans ‘Protocol options‘, cochez ‘Dont start a shell or command at all‘

- Cochez ‘Enable compression‘

- Cochez ‘2 Only‘ dans la zone intitulée ‘Preferred SSH protocol version‘

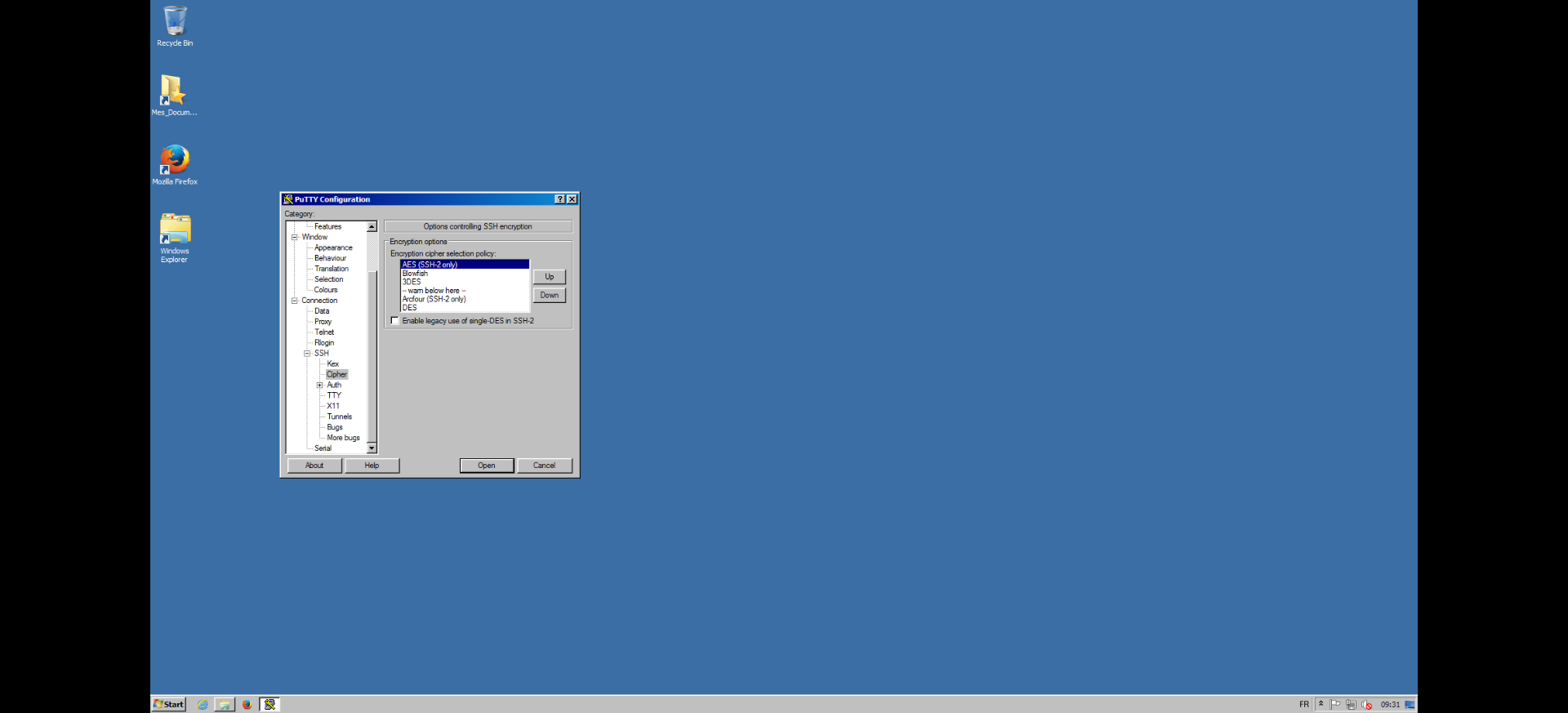

Dans le volet de gauche, choisissez ‘Connexion‘, puis ‘SSH‘, puis ‘Cypher‘.

Dans la zone de droite intitulée ‘Encryption cypher selection policy‘, assurez vous que le cypher AES est bien en tête de liste, suivi du cypher Blowfish.

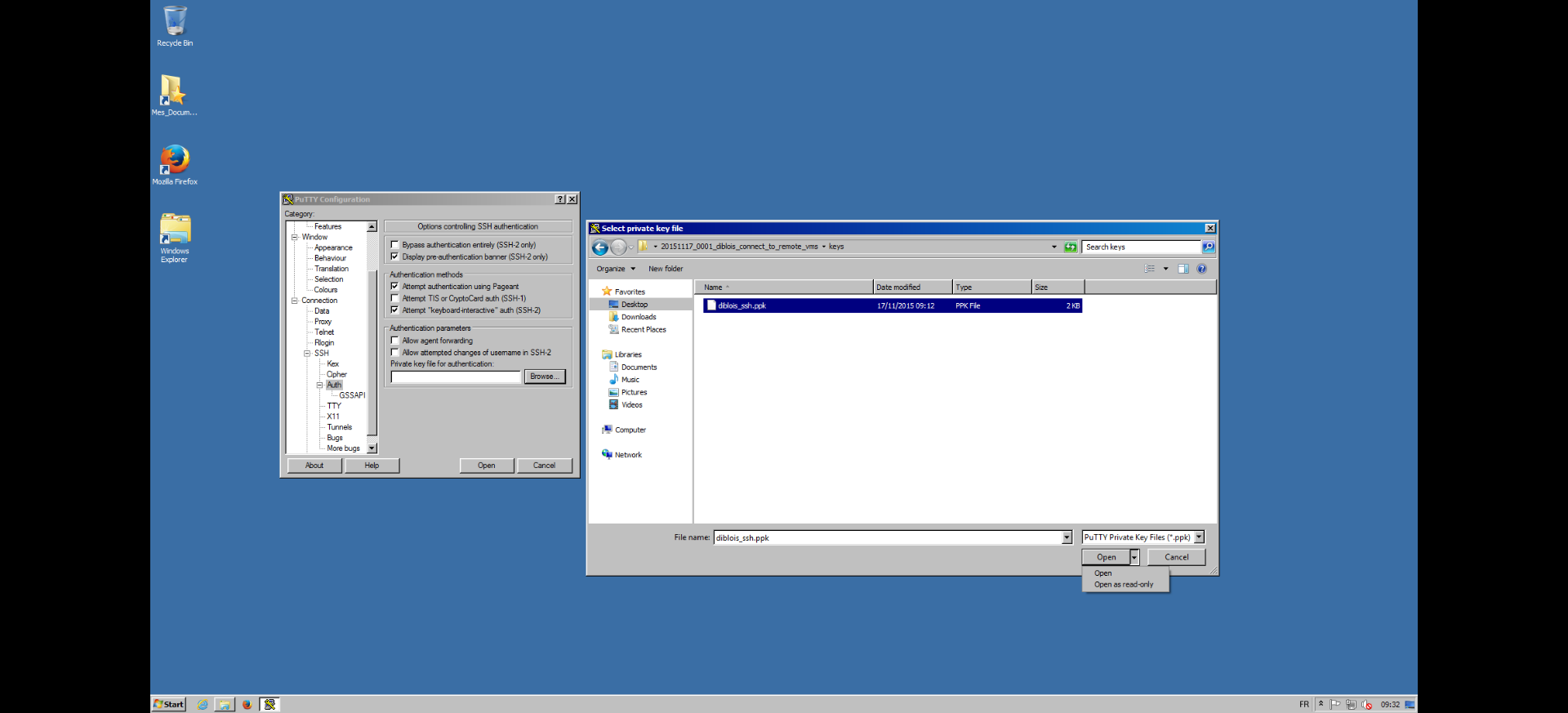

Dans le volet de gauche, choisissez ‘Connexion‘, puis ‘SSH‘, puis ‘Auth‘.

Dans le volet de droite, dans le champs intitulé ‘Private key file for authentication‘, fournissez le chemin d’accès à votre clé privée, celle générée lors de la première étape de ce document.

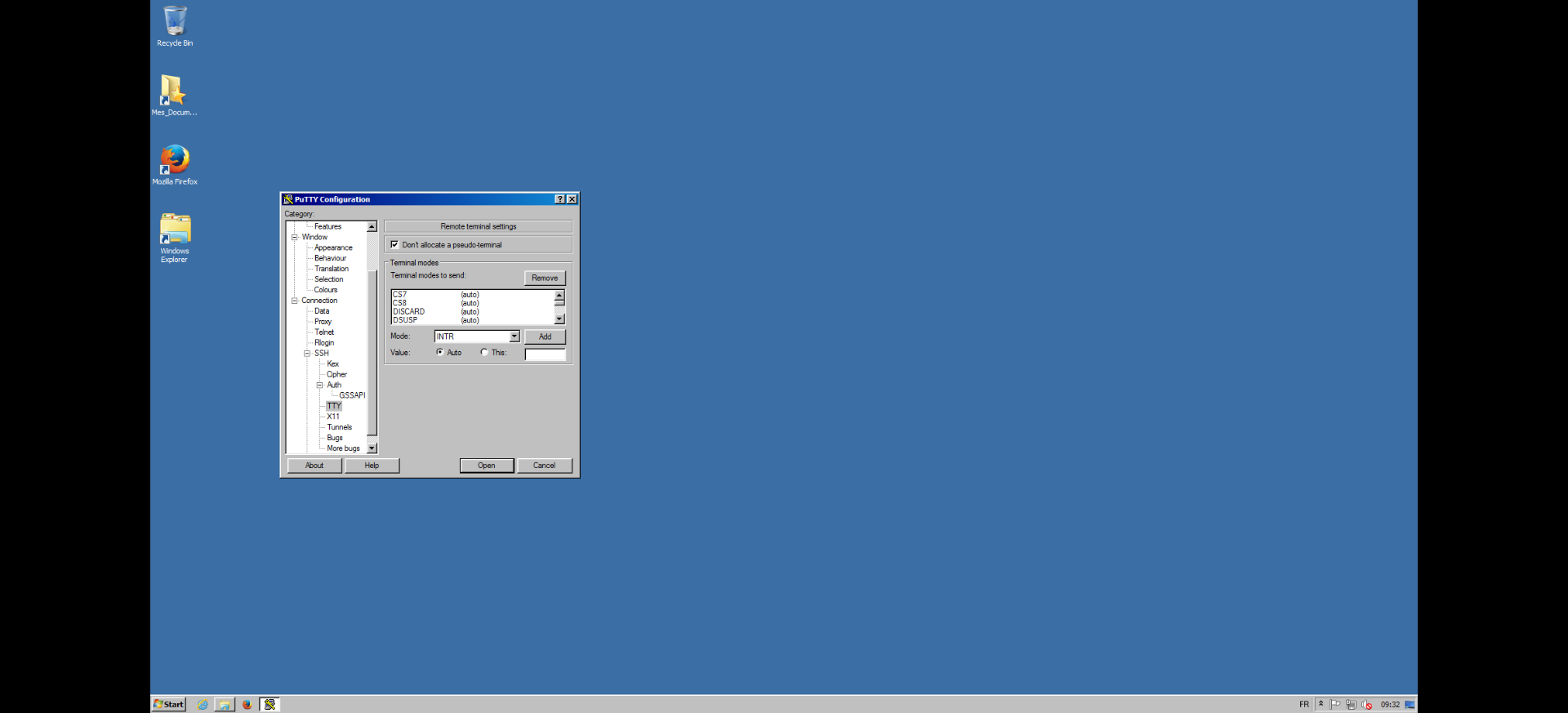

Dans le volet de gauche, choisissez ‘Connexion‘, puis ‘SSH‘, puis ‘TTY‘.

Dans le volet de droite, cochez ‘dont allocate a pseudo-terminal‘.

Attention, avant de poursuive, vous devez connaitre le port de connexion à votre(vos) machine(s) virtuelle(s). Si vous êtes étudiants, il s’agit d’un port >51000, multiple de 10.

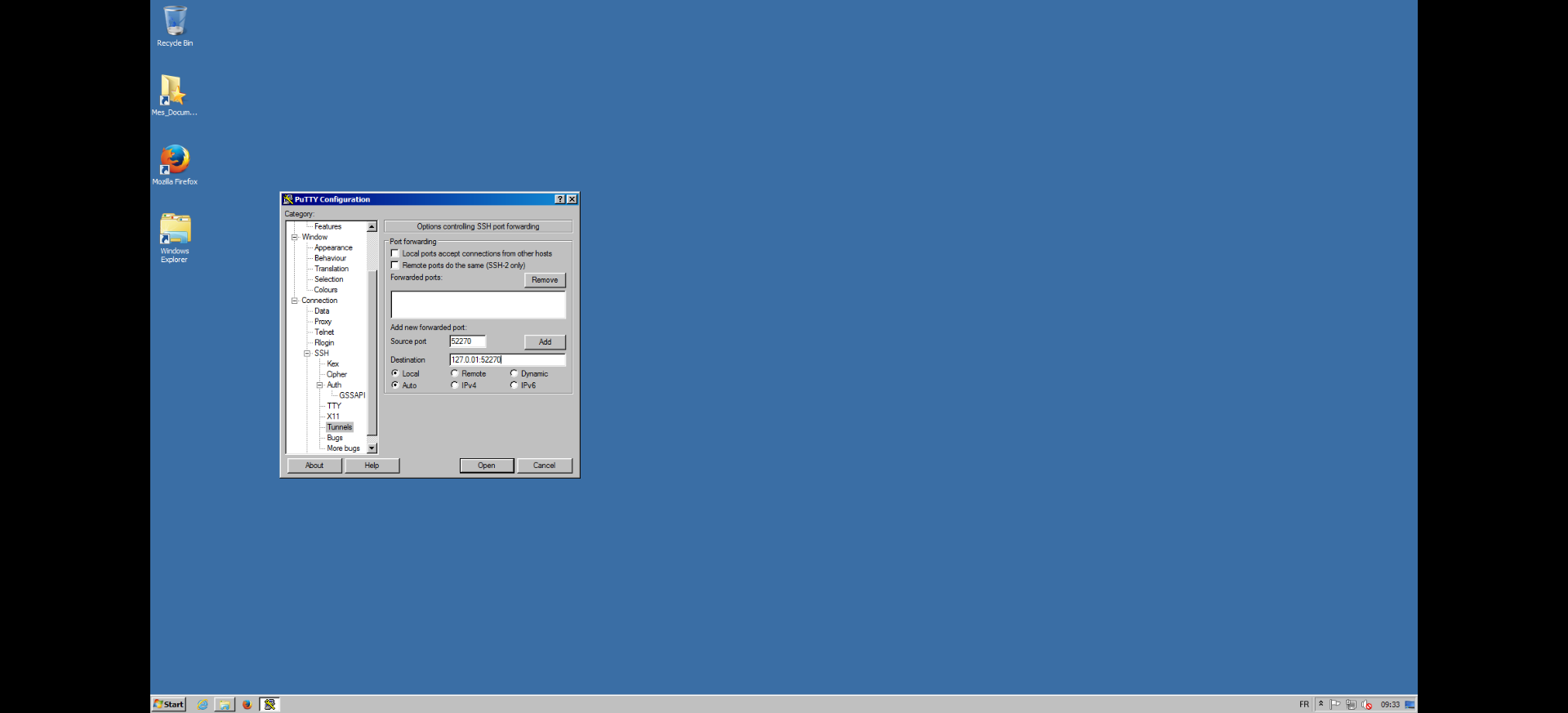

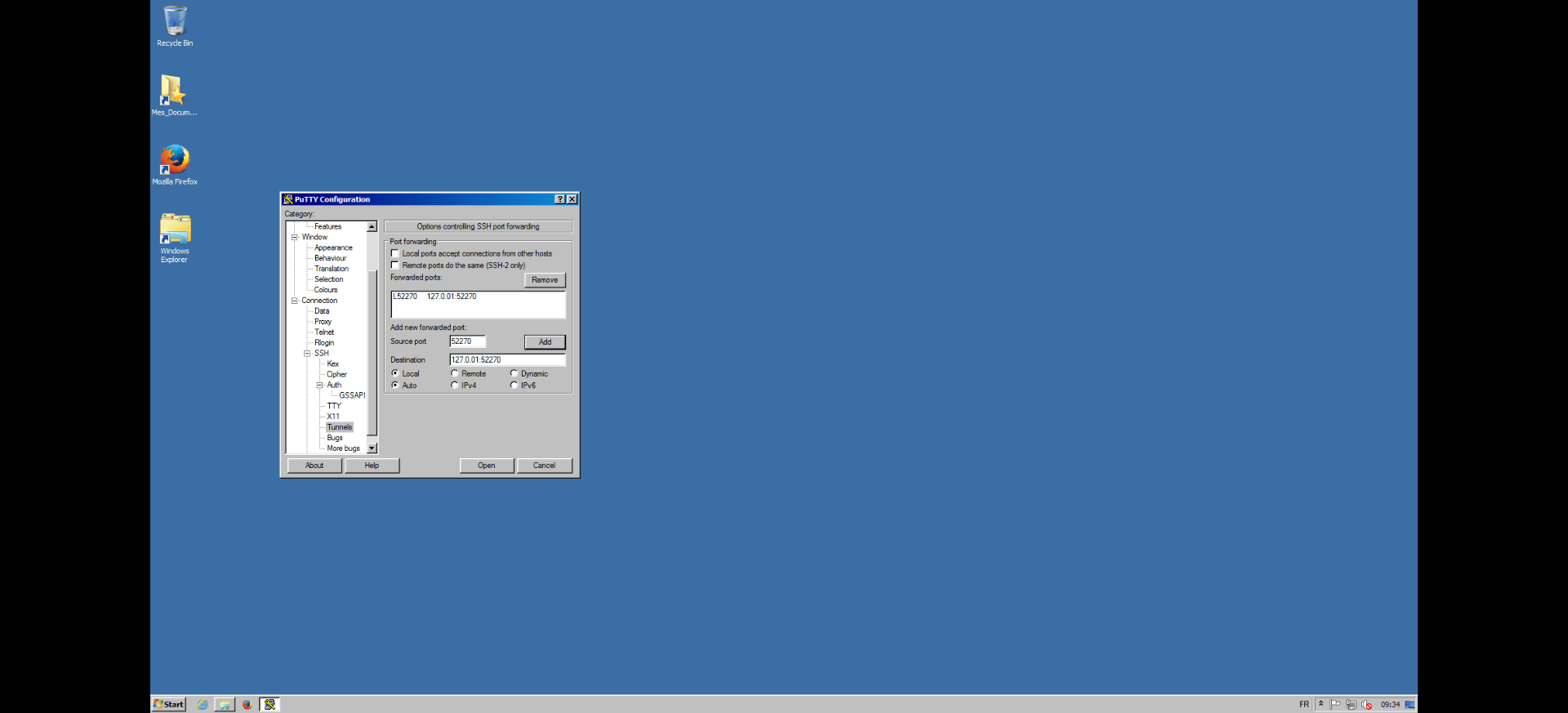

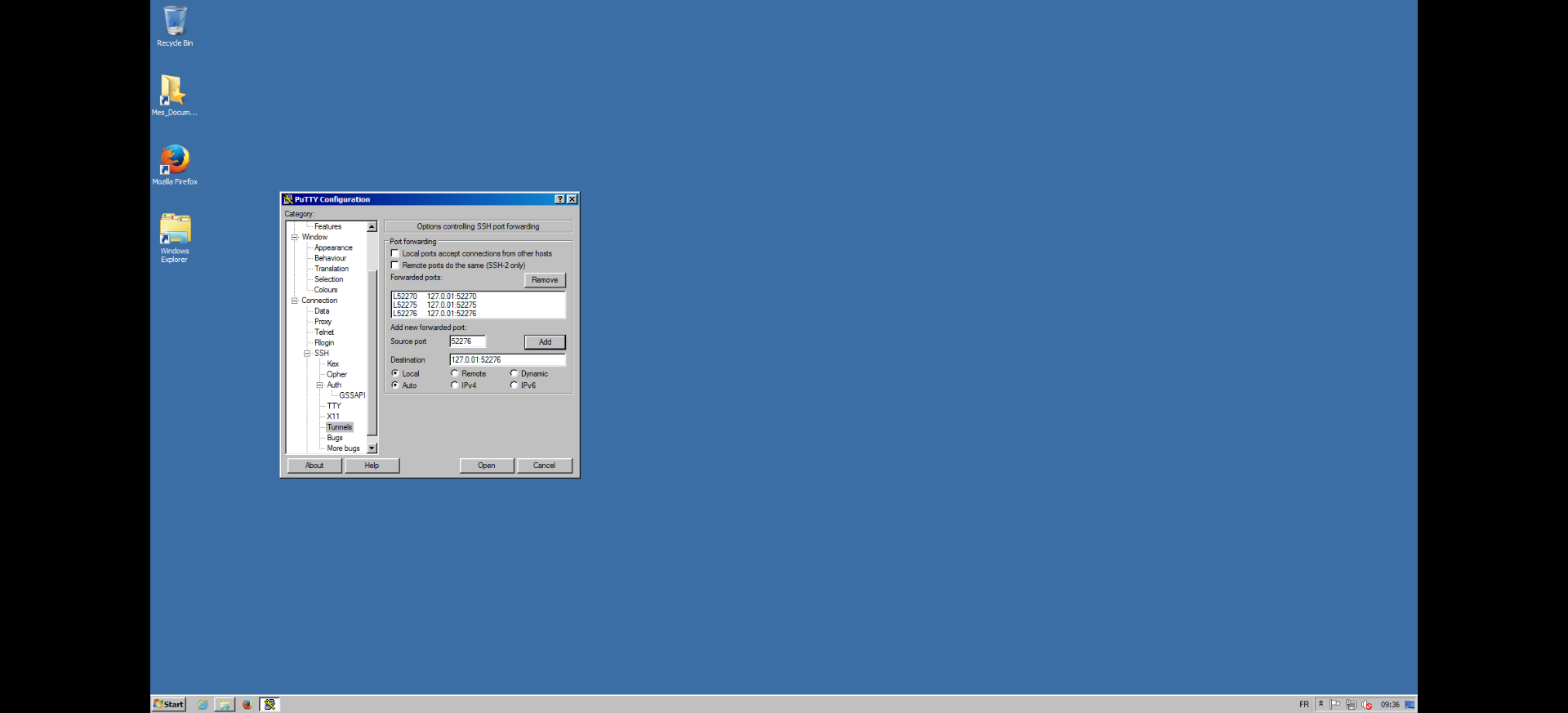

Dans le volet de gauche, choisissez ‘Connexion‘, puis ‘SSH‘, puis ‘Tunnels‘.

Dans le volet de droite, ajouter les tunnels suivants :

- Dans la zone source port, renseignez le numéro de port RDP de votre machine virtuelle ». Exemple : 54410

- Dans la zone destination, renseignez l’adresse 127.0.0.1:, où, naturellement, vous devez substituer par l’entier correspondant au numéro du port d’écoute RDP affecté à votre vm.

- Cliquez sur ‘Add’ pour ajouter le tunnel.

Ce tunnel redirige le port de votre terminal vers le port distant, vous donnant accès au service RDP pour le controle de votre machine virtuelle.

Si nécessaire, vous pouvez accéder au port 80 (http) de votre instance virtuelle en ‘tunnelant’ le port + 5 de votre machine vers 127.0.0.1: + 5 distant.

De manière similaire, vous pouvez accéder si nécessaire au port 8080

de votre instance en tunnelant le port + 6 vers 127.0.0.1: + 6 distant.

Enfin, pour clore cette étape de configuration client, il vous reste à nommer cette connexion.

Pour cela, dans le volet de gauche de Putty, choisissez ‘Session‘.

Dans le volet de droite, dans le champs intitulé ‘Saved sessions‘, nommez cette connexion. Le nom est laissé à votre discrétion.

Cliquer sur le bouton ‘Save’ pour valider l’enregistrement de cette connexion.

Etape 3 – Configuration du client RDP

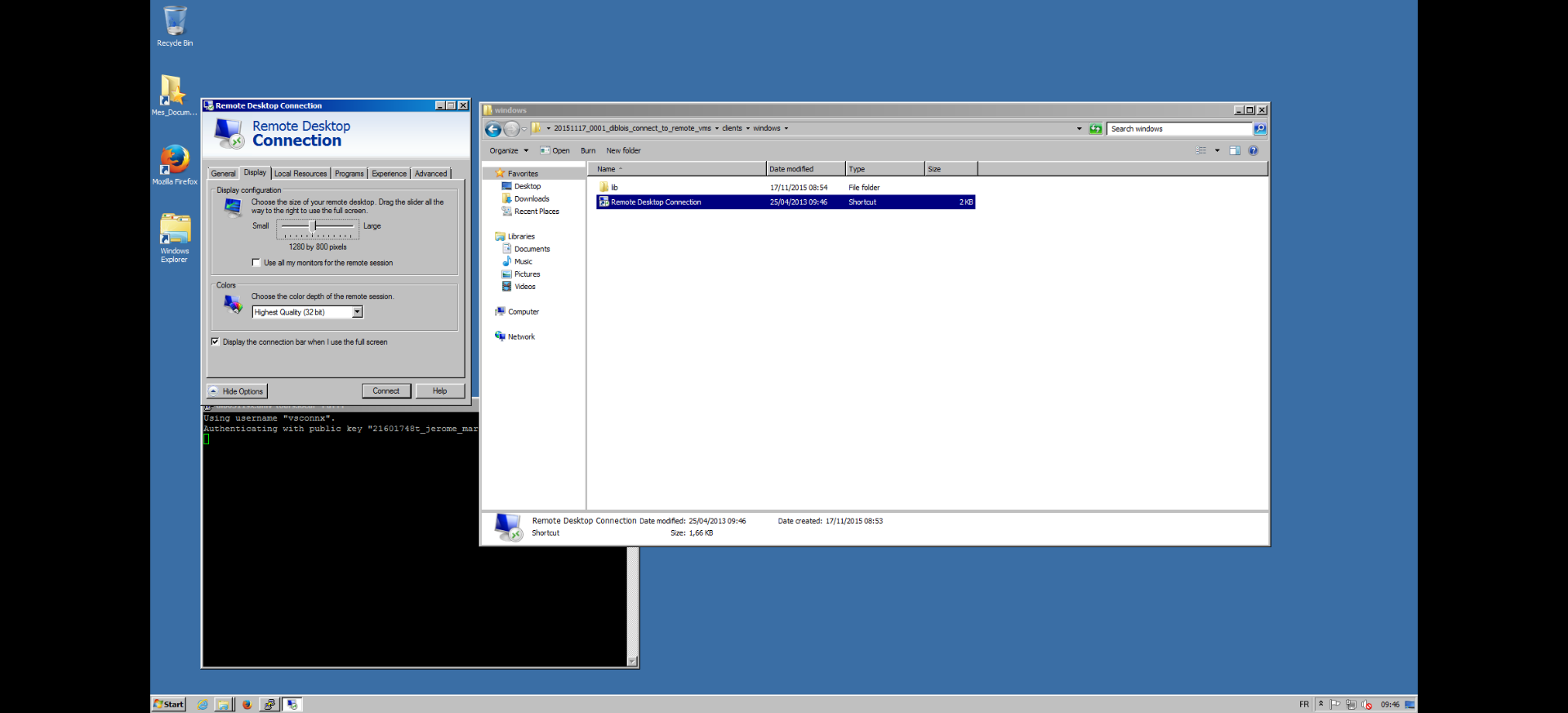

Une fois que la clé publique sera ajoutée à votre trousseau distant, vous pourrez vous assurer que votre tunnel est opérationnel en chargeant la configuration depuis Putty, puis bouton ‘open‘.

Lors de votre première connexion, une boite de dialogue vous demandera d’enregistrer l’empreinte (rsa2 fingerprint) de la machine distante deilleures résolutions.

Choisissez 1280×800, qui est un compromis acceptable entre la qualité d’affichage et la quantité de données échangées sur les réseaux.

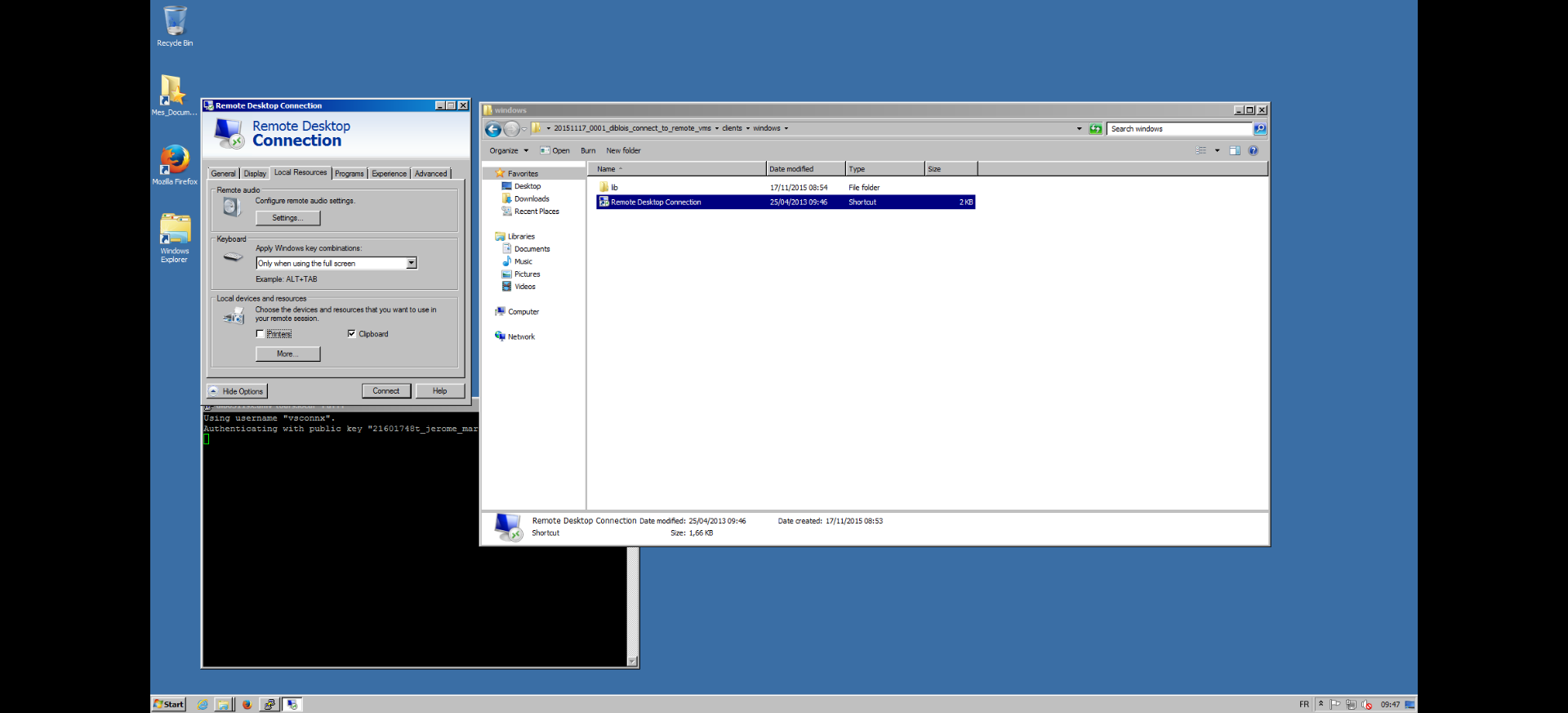

Dans l’onglet intitulé ‘Local Resources‘, il n’est pas nécessaire d’activer le routage du système audio de votre instance virtuelle. Sauf cas particulier, il est par ailleurs inexistant.

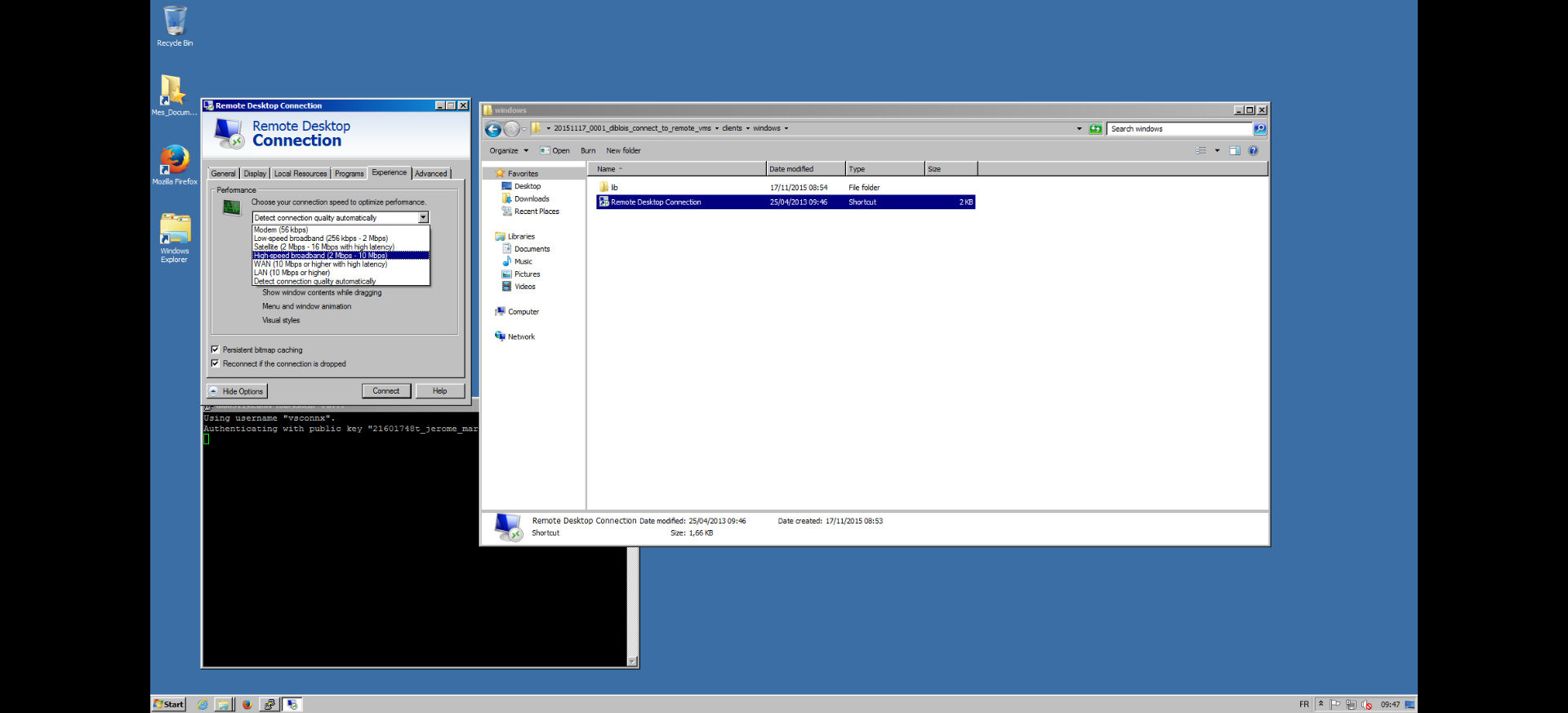

Dans l’onglet intitulé ‘Experience‘, vous pouvez ajuster vos paramètres de connexion pour, très éventuellement, optimiser la performance de la connexion vers votre instance.

Il est cependant recommandé de laisser ce paramètre sur sa valeur par défaut : ‘Detect connexion quality automatically‘.

Enfin, vous pouvez enregister ces paramètres de connexion dans un fichier ‘.rdp’. Pour cela, retournez dans l’onglet intitulé ‘General’, puis choisissez le bouton ‘SaveAs‘.

Etape 4 – Ouvrir la connexion RDP vers votre machine distante

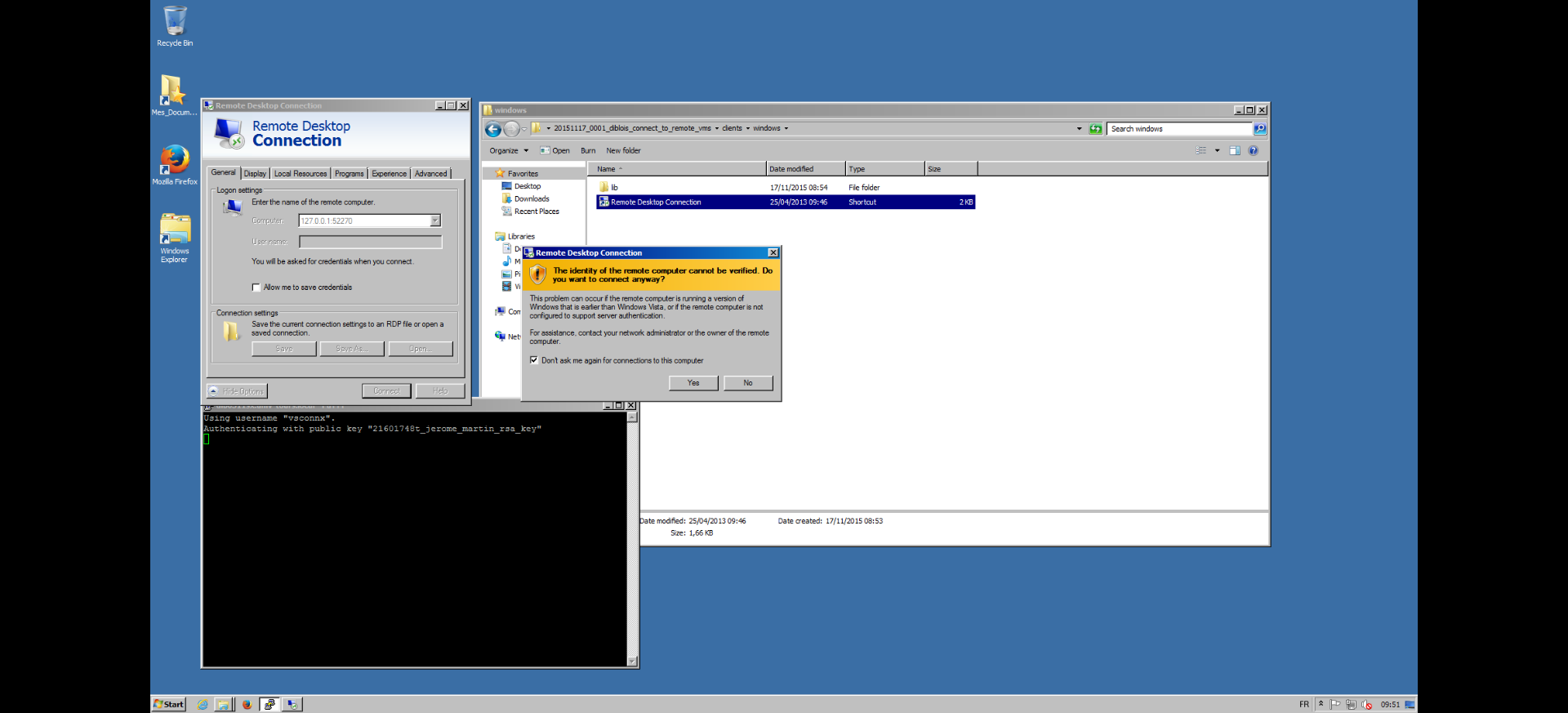

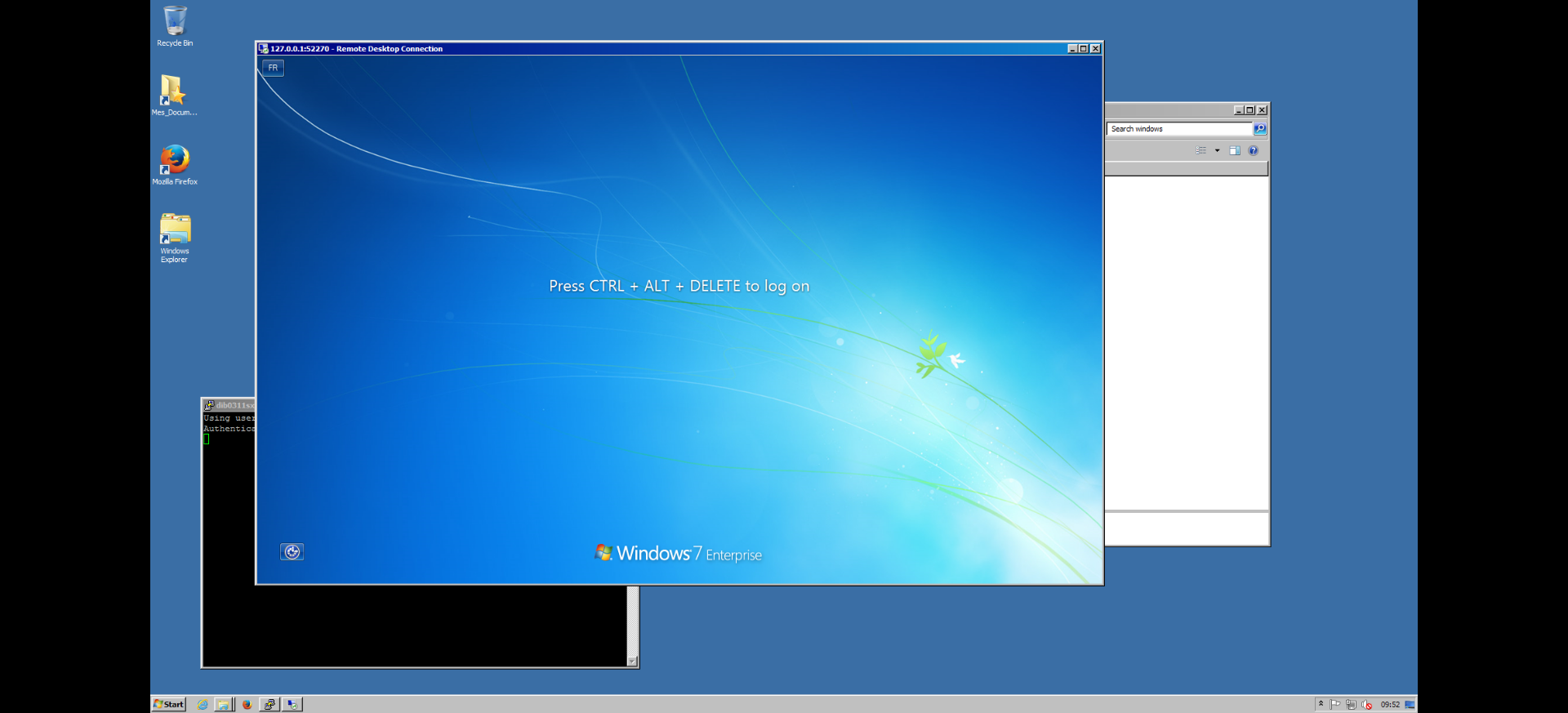

Pour vous connecter, vous devez dans un premier temps établir le tunnel entre votre terminal et la machine distante. Pour cela, ouvrez Putty, et lancez la connexion associée.

Ensuite, ouvrez votre connexion RDP en ouvrant le fichier .rdp que vous avez enregistré au terme de l’étape précédente de ce document.

Lors de votre première session RDP, une boite de dialogue vous informe qu’il n’est pas possible de vérifier les informations d’identification du terminal distant.

Passez outre en choisissant le bouton ‘Yes‘.